윈도우의 mstsc는 원격 접속 도구로 많이 사용되며, 윈도우 서버를 다수의 사용자가 사용할 경우 불특정 다수의 행위를

특정할 필요가 존재한다.

이럴 경우 윈도우 서버의 원격 접속 기록을 통해 행위 시간과 접속기록을 확인함으로써 사용자 특정이 가능하다.

1.실행창(WIN + R)에서 eventvwr 을 실행

2.응용 프로그램 및 서비스 로그-Microsoft-Windows

3. TerminalServices-RemoteConnectionManager → Operational

위의 경로대로 접근하면 이벤트 ID 1149에 RDP를 통한 접근 이력 및 접속 IP를 확인 가능하다.

또한 유사 경로의 TerminalServices-LocalSessionManager의 이벤트 ID 21~25 를 통해서도 원격 데스크탑 연결여부를 확인 할 수 있는데 LocalSessionManager이기 때문에 원격 접속이 아닌 Local 접속의 경우도 표기되므로 원격 접속만을 찾을 경우는 상기한 RemoteConnectionManager 를 통해 접근하는 것이 조금 더 빠르다.

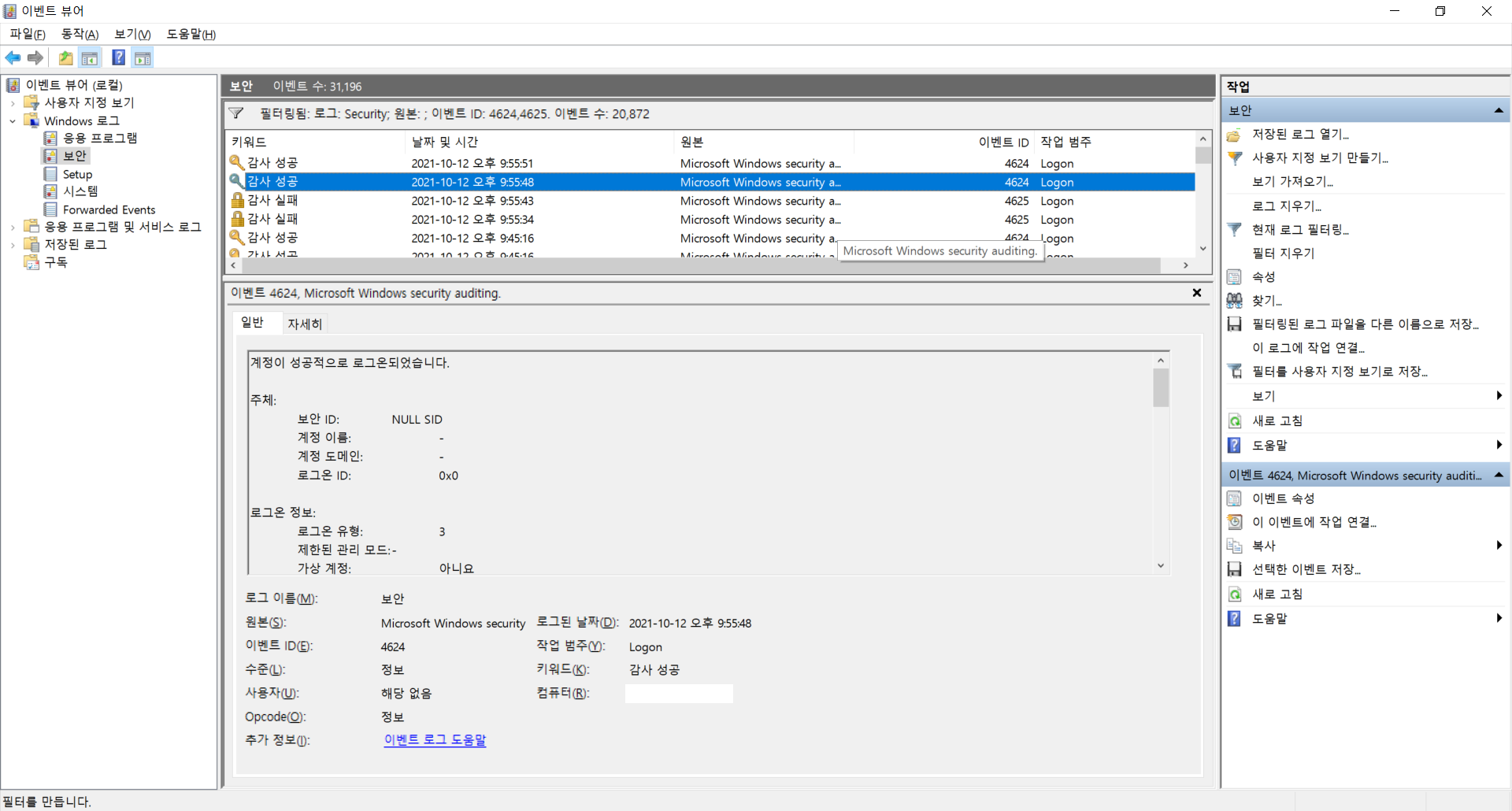

위의 경로에서 확인했다면 이벤트 로그의 보안 로그를 확인해 볼 수 있다.

보안 로그의 경우에는 이벤트 ID : 4624/4625를 통해 로그온 성공/실패 여부 및 접속 주소를 확인할 수 있다.

| 이벤트 ID | 역할 | 확인 경로 |

| 21 | 세션 로그온 성공 | TerminalServices-LocalSessionManager |

| 22 | 쉘 시작 알림 수신 | |

| 23 | 세션 로그오프 성공 | |

| 24 | 세션 연결 끊김 | |

| 25 | 세션 재연결 성공 | |

| 1149 | 사용자 인증 성공 | TerminalServices-RemoteConnectionManager |

| 4624 | 계정 로그온 성공 | Security |

| 4625 | 계정 로그온 실패 |

'OS > Windows' 카테고리의 다른 글

| 윈도우 실행창 명령어 정리 (0) | 2021.10.11 |

|---|